В роутерах D-Link обнаружена уязвимость, а производитель не хочет её исправлять

15 июня 2013. Разместил: Eugene

В роутерах D-Link обнаружена уязвимость, а производитель не хочет её исправлять

В некоторым моделях бюджетных роутеров компании D-Link обнаружены Backdoor-уязвимости, но производитель не спешит её устранять.

В результате исследования немецкого программиста, в нескольких моделях роутеров производства компании D-Link были найдены Backdoor-уязвимости, позволяющие получить полный доступ к настройкам роутера, а также доступ к локальной сети находящейся за ним.

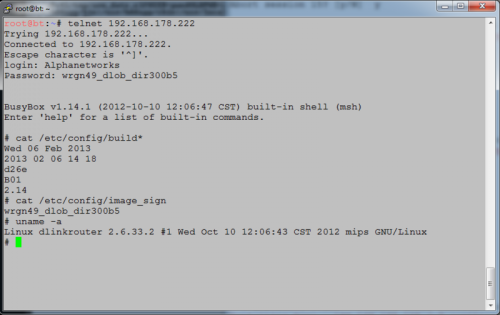

В рамках тестирования использовалась известная утилита nMap, в результате которой обнаружилось, что порт 23\tcp на роутерах (telnet) открыт. Затем, при исследовании конфигурационных файлов прошивки было выяснено, что авторизованное соединение с правами суперпользователя возможно при указании вместо пароля названия текущей прошивки устройства.

Вместо пароля вводим название прошивки и получаем права суперпользователя.

После того, как злоумышленник сможет соединится с роутером по протоколу telnet, у него появляется доступ к файловой системе устройства. Далее, получить имя пользователя и пароль на доступ к веб-интерфейсу дело техники – D-link хранит их без шифрования в виде простого текста.

На данный момент этой уязвимости подвержены три модели самых популярных роутеров компании, а именно: DIR-300revA, DIR-300revB, DIR-600revB.

Самое странное заключается в том, что производитель наотрез отказался выпускать патч для исправления уязвимости, ссылаясь на то, что проблема не в прошивке или оборудовании, а в работе браузеров и действиях пользователей при настройке устройств.

Вернуться назад